A la hora de realizar un ataque a una red interna, todos pensamos en que la salida de los datos podría ser por medio de esa misma red. Por ejemplo, si un posible atacante llega a infectar un dispositivo con la intención de sustraer información, requeriría de una salida por la propia red para enviar dicha información a un servidor externo.

La pregunta que nos podríamos plantear es: ¿existe una segunda vía por la que se podría enviar la información sustraída? A lo cual la respuesta es un sí, pero con matices. Planteemos el siguiente escenario: un atacante logra conectar un dispositivo que se comunica por radiofrecuencia a un ordenador de la red interna. ¿Qué podría implicar?

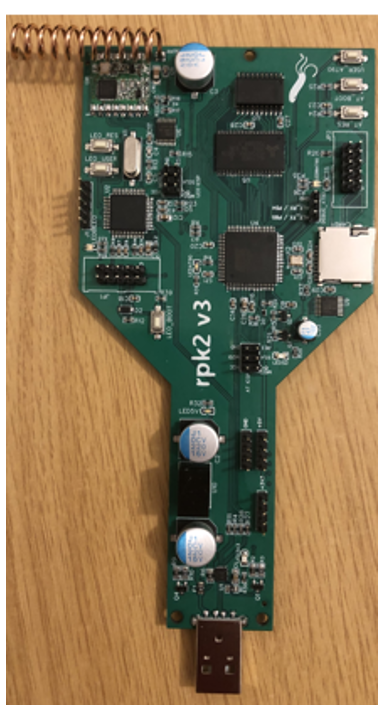

Existe un prototipo, de creación española, el RPK2 que responde a esta pregunta. Este USB se hace pasar por una impresora al ordenador que se conecta. Posteriormente, comenzará a comunicarse con un receptor que manipulará el atacante. Dado que el dispositivo receptor se comunica por radiofrecuencia, debería localizarse a unos pocos metros del USB malicioso, para poder mantener una comunicación continuada.

Por medio de envío de comandos al RPK2, el atacante podrá solicitar que sustraiga diferentes tipos de datos como, por ejemplo, la versión del sistema operativo, usuarios que han iniciado sesión en el ordenador o incluso, tratar de sustraer credenciales almacenadas en claro.

Una posible mejora a este ataque sería insertar una tarjeta SIM al dispositivo que recibe la información del USB. En esta ocasión, el atacante conectaría el USB a cualquier ordenador disponible y, posteriormente, escondería en algún lugar cercano el receptor conectado a una batería y con una tarjeta SIM.

Esta variante permitiría al atacante realizar el ataque por medio de internet conectado al dispositivo receptor por internet. Por lo que se podría llevar el ataque desde cualquier lugar con acceso a internet, sin necesidad de estar próximo a ambos dispositivos.

Como segundo vector de entrada a una red interna con el uso de radiofrecuencia, podríamos basarnos en la tecnología LoRa. Estas siglas implican long range (largo alcance). Esta tecnología open source junto con LoRaWAN está diseñado para conectar inalámbricamente dispositivos que funcionan con baterías a Internet.

Pongamos el caso de que un atacante crea un dispositivo que, por medio de LoRa, conecta un Command and Control a la red interna de la empresa. Un posible dispositivo que usa dicha tecnología, conectado a una RaspberryPi, podría conectarse tanto a la Wi-Fi como la red por medio de Ethernet.

Este ataque, como el anterior, requiere que el atacante se encuentre cerca del dispositivo LoRa, aunque podría utilizar amplificadores para ir replicando la señal y realizar el ataque a mayor distancia.

A diferencia de el RPK2, no solo se podría sustraer información de un único ordenador. La escalabilidad de este ataque es mayor, puesto que se tiene acceso a la red. Además, las conexiones hacia la infraestructura del atacante no se realizan desde la misma infraestructura del atacante, si no que se realiza por medio de la tecnología LoRa.

En conclusión, si bien la radiofrecuencia es una tecnología que se podría llegar a usar como vector de ataque a una infraestructura, no es demasiado probable su uso por parte de un atacante ni demasiado ágil. Es un vector que puede llegar a dar vectores de entrada a infraestructuras que pueden estar correctamente protegidas pero, como hemos visto, el atacante requerirá encontrarse cerca de los dispositivos y el tiempo de retardo en el envío y recepción de la información será mayor que por medio de internet. Como posible protección adicional, se debería tener una fuerte seguridad física, mediante la cual poder saber si un atacante trata de introducir en uno de estos dispositivos para conectarlo y así realizar el ataque.

La entrada Radiofrecuencia: ¿una posibilidad nueva para el pentesting? aparece primero en Security Art Work.